LUGS - Vorträge: Netfilter vom 15.9.2000

|

Am 15. September 2000 hat Arthur Korn einen Vortrag ueber Netfilter gehalten. Hier eine kleine Zusammenfassung des Vortrags. Nachteile von IPChains

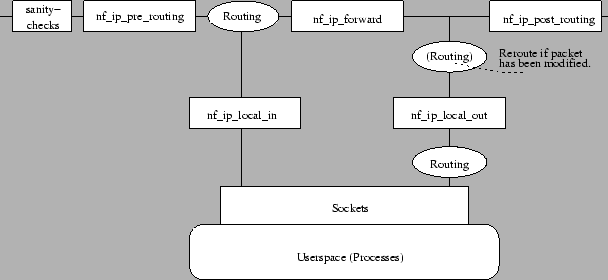

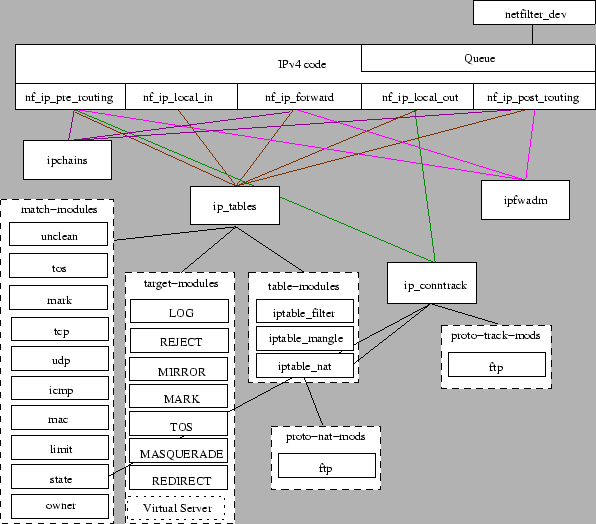

Netfilterhttp://www.netfilter.org/ 1Besteht aus:

Von Tables und Chains

Highlightsiptables

Filterlimit matchDie limit match Erweiterung ist besonders für Regeln mit dem LOG-target oder ICMP interessant, und erlaubt es, die Anzahl der passenden Pakete pro Zeiteinheit einzuschränken.Ein kleines Beispiel:

$ iptables -P FORWARD DROP

$ iptables -A FORWARD -p tcp --dport 31337 -m \

limit --limit 1/hour --limit-burst 5 -j LOG

state matchVerbindungs-Status Informationen können nun auch im Paket Filter verwendet werden:

$ iptables -N int2lan $ iptables -A int2lan -m state --state ESTABLISHED,RELATED -j ACCEPT $ iptables -P int2lan DROP

-in-interface und -out-interfaceIn den INPUT bzw OUTPUT und FORWARD chains. Wunderbar für sowas:

$ iptables -A FORWARD -i ppp0 -o eth0 -j int2lan

LOG targetErsetzt den -l Schalter von ipchains. Die Wichtigkeit der Nachrichten und ein Prefix können neu frei eingestellt werden, ausserdem werden wahlweise TCP-Optionen, TCP-Sequence-numbers und IP-Optionen mit geloggt.

REJECT targetFreundlichere Variante von DROP. Sendet standardmässig eine ICMP ``port-unreachable'' Nachricht zurück, kann aber auch diverse andere Nachrichten erzeugen.

NATTransparentPakete deren Herkunftsadresse verändert wird, erscheinen für den Filter unverändert, dagegen werden die Ziel-Adressmanipulationen schon in der PREROUTING Chain gemacht, die effektiven Zieladressen sind also im Filter sichtbar.

Intelligente Zuordnungiptable_nat versucht möglichst wenig an den Paketen zu verändern (zB werden Verbindungen von Ports >512, zu ebensolchen zugeordnet, genau so wie Ports ]512,102[ und <1023). Implizites NAT bei Kollisionen mit lokalen Verbindungen.Es ist kein Problem SNAT auf Adressen zu betreiben, die ``hinter'' dem betreffenden Router von anderen Interfaces verwendet werden. Es können auch mehrere Regeln in überlappende Adressbereiche abbilden.

DNAT macht ein einfaches LRU-Loadbalancing wenn mehrere

Zieladressen gegeben sind. Das Linux Virtual Server

Project

hat eigene Module

entwickelt, die cleverer versuchen, die Last zu verteilen.

Footnotes

|